Google Pixelで”加工済スクショ”を編集前に復元可能な脆弱性が見つかる:対象かチェックする方法

Androidスマートフォン「Google Pixel」のデフォルト写真編集アプリの脆弱性が見つかるDavid Buchanan氏とSimon Aarons氏によって発見され、「aCropalypse」というコードネームのもと18日に発表された。

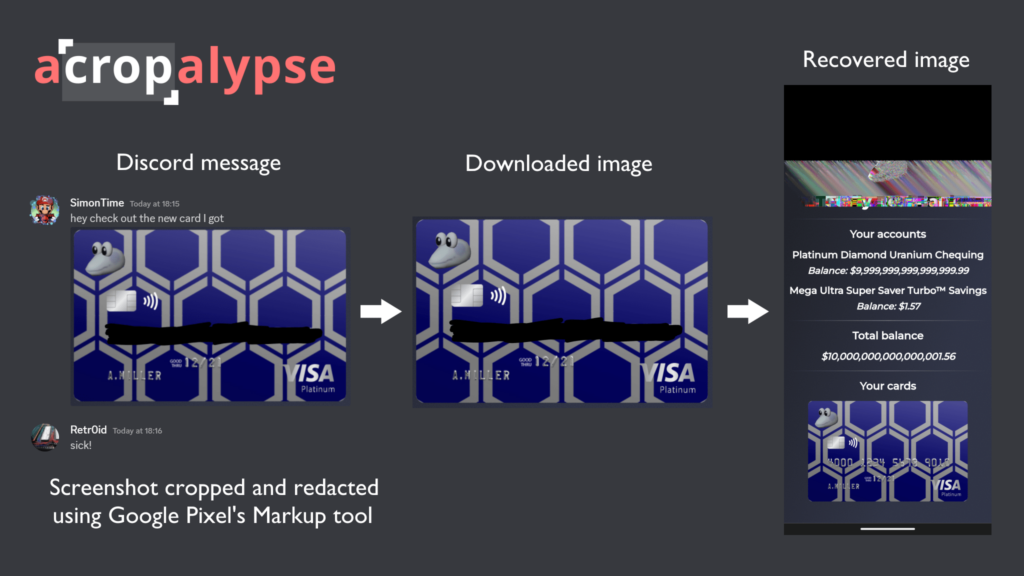

その脆弱性はPixelスマホでスクリーンショットを撮影した際に、利用可能なデフォルトの写真マークアップツールにてプライバシー秘匿のために施した塗りつぶし加工などが復元される可能性があるというもの。この脆弱性は今月配信されたPixel向けセキュリティアップデート(CVE-2023-21036)にて修正されており、今後撮影するスクショに影響はないものの、これまで少なくとも数年間のスクショについて漏洩がないか確認することが推奨される。

Introducing acropalypse: a serious privacy vulnerability in the Google Pixel's inbuilt screenshot editing tool, Markup, enabling partial recovery of the original, unedited image data of a cropped and/or redacted screenshot. Huge thanks to @David3141593 for his help throughout! pic.twitter.com/BXNQomnHbr

— Simon Aarons (@ItsSimonTime) March 17, 2023

なお、復元可能な脆弱性の対象だとしているものは「PNG形式で保存したスクリーンショット」だとしており、例えばTwitterに投稿した場合だとTwitter側でJPEG形式に変換されるため漏洩の心配はないと思われる。しかし、DiscordやGoogle Driveといったファイルを維持したまま投稿される設定を行っている場合は注意が必要だとしている。

また、aCropalypseを発表した研究者らは画像が脆弱性の対象かそうでないかを確認することができるツールも公開しており、機種名と画像を選択すると確認ができる。復元可能な脆弱性の対象でない場合、確認ボタンを押すと〈Error: No additional image data found〉との表示が出るが、もし対象だとプレビューか表示される。

ほとんどの場合は視認可能なレベルではないという報告がなされているが、最悪のケースを想定すると、SNSに投稿用にクレジットカード番号を塗りつぶしていたり住所を塗りつぶしていたりしても見ることができる可能性が孕んでいることになるので、可能な限りチェックを行ってほしい。

購読

購読 配信

配信 RSS

RSS